MISC

png

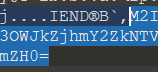

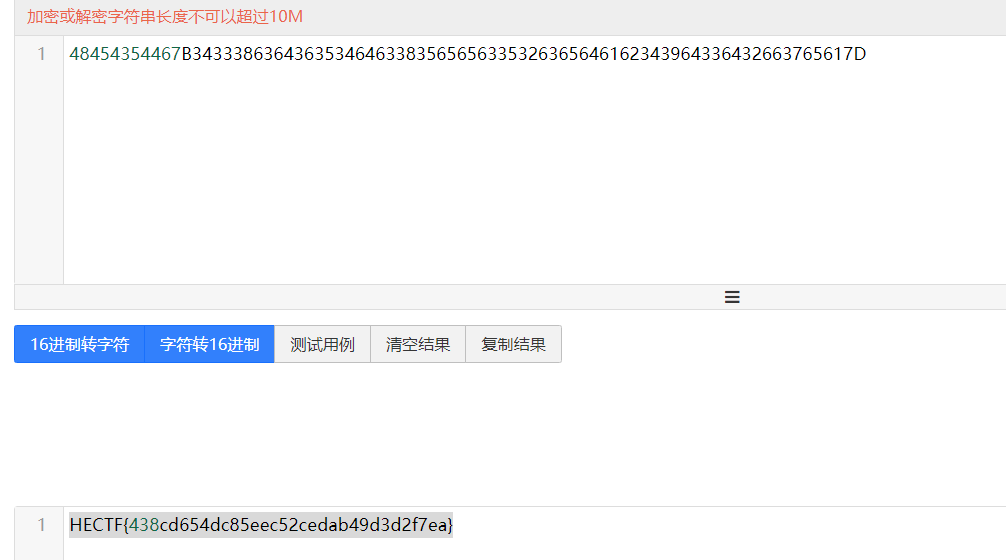

下载图片发现是一张可爱猫咪图片,直接放到010editor里面,发现图片尾部有一段

base64M2I3OWJkZjhmY2ZkNTVmZH0=,拿去解码得到3b79bdf8fcfd55fd},后面好像没有什么东西了,然后尝试crc隐写。放入脚本解码得到原本的宽高为04 29修改后得到flag第一部分

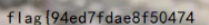

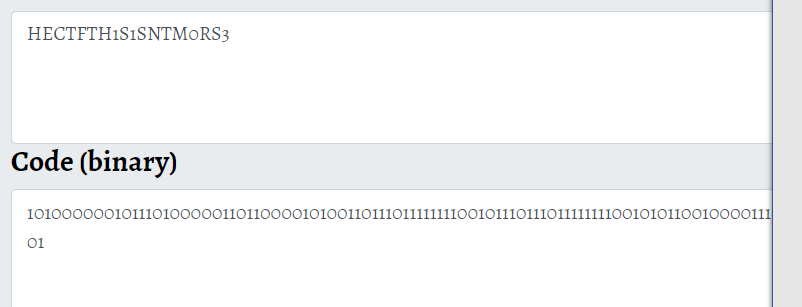

不说人话

进去一看只有.!?三个字符,直接想到是Ook密码变形,然后打开记事本替换后解码即可

https://www.splitbrain.org/services/ook

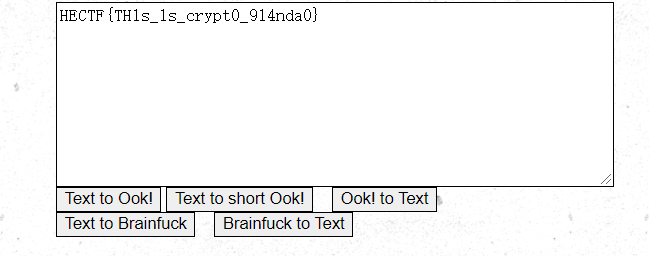

【真签到题】快来看直播

进入直播间后flag就在上面

【The End】世界的终焉

明明是问卷,名字还这么高级

溯源!溯源!溯源!

这题真是。。一言难尽

多试了几次

第一题可以通过这个whois查询到邮箱https://www.whois365.com/cn/

第二题查姓名第一个字是通过支付宝转账0.01之后可以直接通过银行app查看被转账人姓名

第三题姓名最后一个字直接进入支付宝转账界面看最后一个字

第四题百度电话号码,可以查到一个表单,里面包含南京雨花九如啥啥啥的养老院负责人电话,看了一下发布时间还比较新,应该是新数据,判断南京雨花是地名,于是直接填写九如城

憨憨出题人

先进QQ空间

看到好好为什么要好好学习推出姓名后两个字是好好,第一个字通过空间留言“小林”可以推出是姓林,然后可以加好友,加上后可以查看过去的签名,不过好像没有什么用

空间最前面一条说说是说生日倒计时一个月发布日期是0906,根据20岁生日推出生日是000906。根据hint,推测空间相册弱密码lhh000906可以打开两个相册,打开表情包那个相册m里面有一张猫咪的表情包,水印很明显是比较新的,是一个163邮箱. 再根据最新一条签名得出我们要拿到题目的目标邮箱就是这个邮箱。再看到她的空间里面有一个微博评论的截图,可以得出她微博账户

然后微博搜索她账户,有一条微博说皇后前面的兵向前走两步

百度

再看到空间留言

得出密码是p/q2-q4!

邮箱主题写p/q2-q4!发给他,她过几分钟会回信一个压缩包

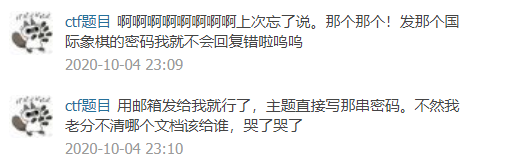

解压后wav文件,很明显是音频隐写

丢入Audacity查看频谱图

听声音是电话音,盲猜二进制,转换之后得到flag

CRYPTO

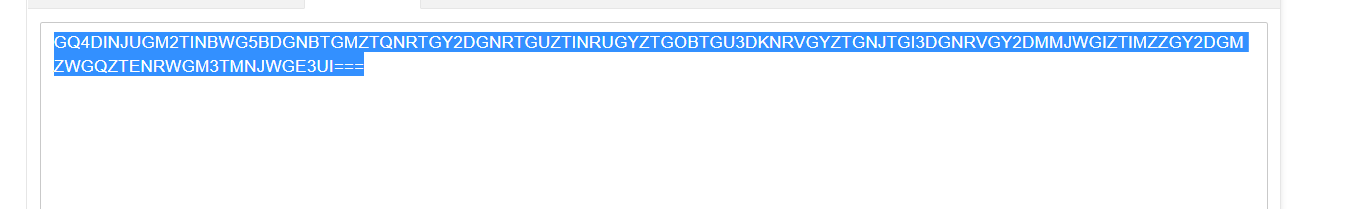

Rsa

题目没有p,q

找到一篇文章

在线分解数模http://www.factordb.com/index.php

根据题目写出脚本

import gmpy2

e=65537

p=2499568793

q=4568695582742345507136251229217400959960856046691733722988345503429689799935696593516299458516865110324638359470761456115925725067558499862591063153473862179550706262380644940013531317571260647226561004191266100720745936563550699000939117068559232225644277283541933064331891245169739139886735615435506152070330233107807124410892978280063993668726927377177983100529270996547002022341628251905780873531481682713820809147098305289391835297208890779643623465917824350382592808578978330348769060448006691307027594085634520759293965723855183484366752511654099121387261343686017189426761536281948007104498017003911

phi=(p-1)*(q-1)

n=p*q

c=575061710950381118206735073806398116370706587076775765253483131078316908073202143802386128272374323616239083134747318254436706806781744501903333604772961927966747648954315962269321297121495398057938617145017999482722197661065698707836824505023856306403892307944203245563411961302499347604417024064678999003637933185177922884103362203639349298263339808508185861692596967147081382566246627668898774233029198694500565511361867375668367875805985660705137109665107860799277624050210666866958502948062330037309873148963011192405012811945540153592090345668265964477204465327474208098404082920129178960510763496025906621820

d=gmpy2.invert(e,phi)

m=pow(c,d,n)

print(hex(m))

得出flag

在这里签到

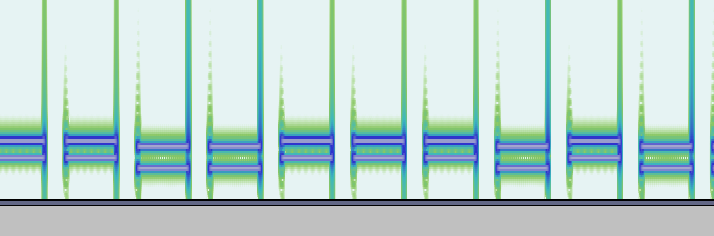

尝试base64解密后,出现salted。百度后尝试rabbit密码,解密后发现是base64密码,再次解密发现有三个等号

,尝试不是base64,发现是base32

,解密得到hex,再次编码成字符得到flag

no blank space

根据hint2百度得到是博多码

谷歌baudot code decoder,解码得到flag

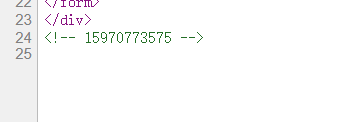

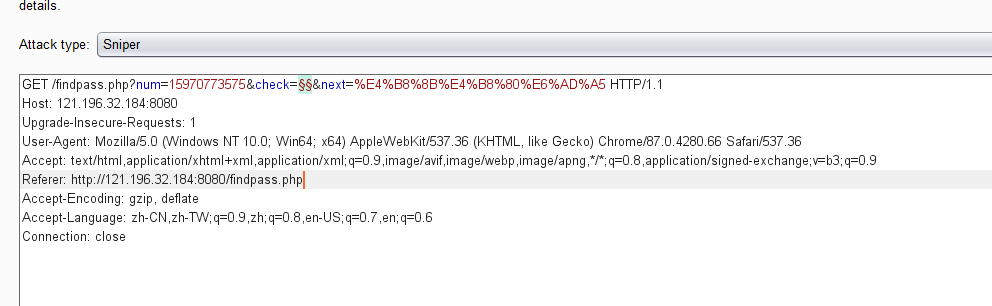

WEB

右键查看源代码

看到源代码有手机号

然后点击忘记密码

提示四位数验证码,尝试爆破,打开bp

可以爆破出验证码,修改后登录就得到flag

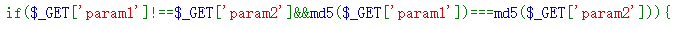

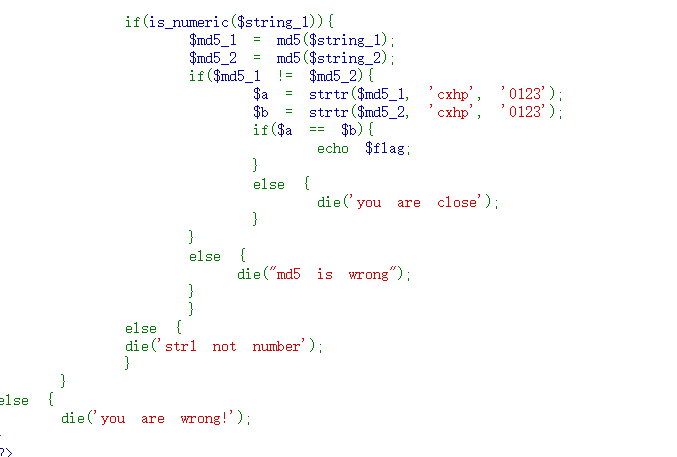

【BOOM】ezphp

经典数组绕过

然后

需要两个数字md5相等绕过

Payload:?param1[]=123¶m2[]=12 &str1=240610708&str2=2120624

ssrfme

没有0.0.0.0

传payload:?url=http://0.0.0.0/flag.php

得到flag

RE

PWN

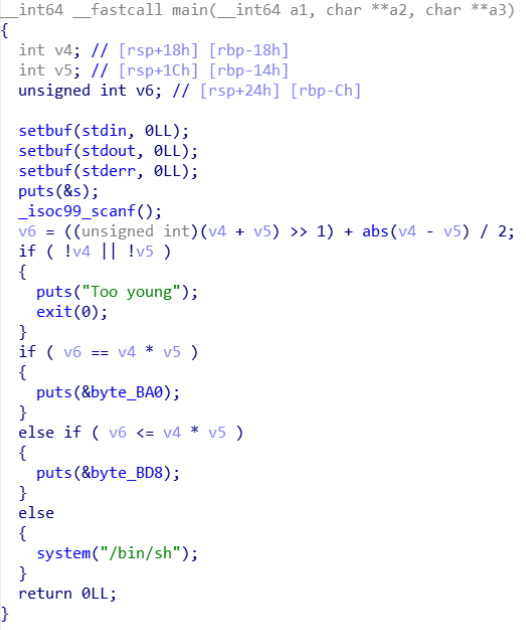

文件下载下来之后丢进ida

然后按f5得到伪代码

然后分析可知使v4=-5,v5=-2可以满足条件跳转到 语句

语句

传值后输入cat /home/Maybe_is_medium/flag.txt即可cat出flag